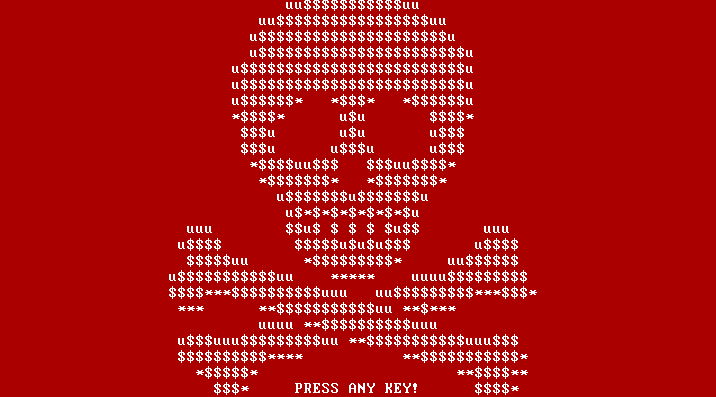

Ecco tutti i dettagli sul nuovo attacco ransomware chiamato “Petya”

Nella giornata di ieri abbiamo assistito ad un nuovo attacco informatico di tipo ransomware in corso in molte parti del mondo (Nuovo attacco ransomware in corso in molte parti del mondo!), gli amici di G DATA hanno voluto condividere alcune informazioni in merito.

Secondo le ultime notizie diffuse dalle regioni inizialmente interessate dall’attacco e dai media, l’ondata di infezioni con il ransomware di Petya ha colpito numerosissime organizzazioni governative e private in Europa come negli Stati Uniti, tra cui una grande compagnia petrolifera, costretta – secondo indiscrezioni – a passare ai server di backup per garantire la continuità della produzione, aziende per la fornitura di energia elettrica, società di logistica e l’aeroporto di Kiev, chiuso nel tardo pomeriggio di ieri per le conseguenze dell’infezione, oltre a sistemi di pagamento elettronico in uso presso supermercati.

Nel frattempo, primi pagamenti del riscatto richiesto sono già stati versati su quello che – al momento – risulta essere l’unico portafoglio bitcoin per il quale si riconosca una relazione diretta con l’attuale campagna. G DATA sconsiglia fortemente di pagare qualsiasi riscatto! Non necessariamente il pagamento assicura che si possa di nuovo disporre dei file cifrati. Tra l’altro, una volta scoperto che cybercriminali si stavano avvalendo di una casella di posta elettronica Posteo per lanciare l’attacco su larga scala, il provider tedesco ha bloccato l’accesso alla casella e ha informato l’Ufficio Federale per la Sicurezza Informatica. I cybercriminali non hanno più accesso alle mail ivi inviate.

Dettagli tecnici

Dalle analisi condotte dai G DATA Security Lab e da risultanze condivise dalla community infosec, l’origine dell’ondata di infezioni è stata individuata nella compromissione di un meccanismo di aggiornamento di un software ampiamente utilizzato per la contabilità. Le prime vittime sono state infettate proprio tramite l’aggiornamento di tale software. Pur avvalendosi di Eternalblue per infettare la rete locale, a differenza di Wannacry il “nuovo” Petya non si propaga tramite Internet. Cerca invece accesso alle credenziali di amministratore per poter inserire i propri file in cartelle $admin condivise in rete. Anche la cifratura mostra tratti familiari: il ransomware verifica se ha modo di accedere ai privilegi di amministratore per sovrascrivere alcune aree del disco rigido. Qualora l’esito sia positivo, viene forzato il reboot di una macchina infetta dopo aver subito un crash. Al contrario di quanto presentato da alcuni rapporti comparsi su piattaforme di social media, in questo ransomware non è presente alcun “killswitch”.

All’attuale stato delle cose, la componente che dà luogo alla diffusione dell’ultima variante di Petya pare funzionare meglio di WannaCry su Windows XP. Oltre a ciò, la versione corrente cancella il registro degli eventi di Windows durante il processo di infezione.

Il ransomware prende di mira file con le seguenti estensioni:

.3ds .7z .accdb. ai. asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk

.djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt

.pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls.

xlsx .xvd .zip

Un’infinità di nomi per il Petya redivivo

G DATA ha riscontrato una generalizzata confusione nell’assegnare un nome all’attuale variante del ransomware “Petya”. La base di codice è indubbiamente quella di Petya / Misha / GoldenEye, per questo motivo inizialmente intendevamo procedere usando il nome “Petya”. Altri lo hanno chiamato NotPetya, EternalPetya, PetyaBlue, Petna, PetyaWrap, Petrwrap, SortaPetya, Nyetya, Expetr e altri. Pur avendo deciso di fare riferimento a questa particolare nuova variante con il nome Petna, la denominazione con cui il ransomware è identificato resta invariata.

Countromisure e mitigazione

Ci sono diverse misure efficaci per prevenire infezioni o quanto meno mitigare i rischi:

- Installare l’ultimo aggiornamento di Windows se possibile. Questo aggiornamento (disponibile dal mese di marzo – come già indicato nel caso di WannaCry) chiude le falle di cui si avvale l’exploit Eternalblue.

- Per prevenire infezioni attraverso l’interfaccia di gestione di Windows (WMI), gli amministratori di sistema dovrebbero prendere alcune precauzioni, come raccomandato da Microsoft

- L’esecuzione di un codice da remoto attraveso PSExec o WMI richiede privilegi di amministratore: si sconsiglia di garantire tali privilegi ai normali utenti.

- Se si nota un’infezione prima che appaia la richiesta di riscatto, spegnere immediatamente il sistema. Non riavviare la macchina in nessun caso – c’è la possibilità che non tutto sia stato cifrato prima dello spegnimento forzato.

Di nuovo: raccomandiamo di non effettuare alcun pagamento di riscatto, soprattutto visto che il provider ha chiuso la casella di posta elettronica dei criminali.

Strano che non conprenda anche file . Jpeg e jpg, MP3 MP4 avi ecc o c’è un motivo per cui non li prendono in considerazione?

Mi sono chiesto la stessa cosa :/

Il motivo è semplice: sono file che puoi perdere senza troppi problemi e il cui crittaggio richiede più tempo. Devo fare più danni nel minor tempo possibile.

Ciò che mi chiedo io è il motivo per cui includano l’estensione .3ds. Se è una ROM scaricata illegalmente la puoi tranquillamente riscaricare, se hai dumpato la tua (che è illegale anche quello ma vabbè :D ) basta dumparla di nuovo…

L’estensione .3ds, prima ancora che le rom della console nintendo, identifica i file Autodesk 3D Studio.

3ds è un file Autodesk 3D studio…se te lo cripto potrebbe essere un gran bel danno :)

Non lo sapevo, in quel caso sì :D anche se per come la vedo io non dovrebbero esistere questi problemi, dato che esistono tanti sistemi di backup. O c’è qualcosa che non so e complica le cose?

Questo tipo di malware la prima cosa che fa è intaccare le share di rete e le unità esterne (quelle di fatto meno sott’occhio). Solo per ultimo agisce sul disco locale. Se il tuo backup è stato fatto su un disco esterno, assicurati se possibile che: a) l’agent del tuo backup si connetta utilizzando credenziali uniche appositamente create per il backup. b) che questo utente sia nel gruppo amministratori c) che la directory di backup sia accessibile solamente all’utente di backup. Non usare utenti amministratori. Crea power user e fai elevation quando serve. Questi tool utilizzano le permission associate all’utente loggato. Meno questo è potente, meno faranno danno.

“Se si nota un’infezione prima che appaia la richiesta di riscatto,

spegnere immediatamente il sistema. Non riavviare la macchina in nessun

caso – c’è la possibilità che non tutto sia stato cifrato prima dello

spegnimento forzato.”

e quindi? si prova a recuperare quello che c’è nel disco in altro modo?

Esatto, basta che metti ad esempio un live cd di ubuntu e puoi accedere a tutti i file

Ci sono diversi modi per accedere i dati di un HD. L’importante è che non faccia mai il boot.

Se hai una chiavetta USB con una distro Linux da far partire in live puoi recuperare tutto ciò che non è stato danneggiato, infatti è uno dei motivi per cui consiglio a chiunque di prepararne una e tenerla da parte in caso di necessità. Altrimenti si può anche smontare il disco fisso e collegarlo ad un altro PC come se fosse una classica periferica USB, usando un cavo adattatore USB-SATA (li trovi facilmente su siti come Amazon per 10-15€).

Che differenza c’è tra petya e wannacry?

Petya è più subdolo e usa PowerShell. Entrambi utilizzano gli exploit di EternalBlue per prendere il controllo. Togliete i diritti di amministrazione agi utenti, non servono mai.